Analiza bez rozszyfrowywania

26 czerwca 2009, 10:43Specjaliści z IBM-a rozwiązali problem matematyczny, z którym naukowcy borykali się od czasu wynalezienia przed kilkudziesięciu laty publicznych kluczy szyfrujących. Technika nazwana "homomorfizmem prywatności" lub też "pełnym szyfrowaniem homomorficznym" umożliwia przeprowadzenie szczegółowej analizy zaszyfrowanych danych bez konieczności ich odszyfrowywania.

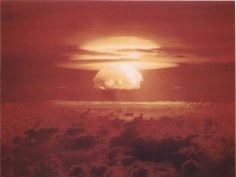

Historycy wpadli na trop czwartego radzieckiego szpiega w Projekcie Manhattan

27 listopada 2019, 14:00Co najmniej trzech radzieckich szpiegów działało w Los Alamos National Laboratory, gdzie w ramach supertajnego Manhattan Project pracowano nad bronią atomową. Byli to David Greenglass (brat Ethel Rosenberg), Klaus Fuchs i Theodore Hall. Okazuje się jednak, że był jeszcze jeden „atomowy” szpieg, o którym opinia publiczna nie miała dotychczas pojęcia. Na jego ślad wpadli dwaj historycy

Microsoft wystąpił przeciwko byłemu menedżerowi

27 stycznia 2011, 18:16Matt Miszewski, niedawny pracownik Microsoftu, dostał tymczasowy zakaz pracy w firmie Salesforce.com. Zakaz taki wydał sąd na wniosek koncernu z Redmond.

RIOT przeanalizuje i przewidzi ruchy obywatela

12 lutego 2013, 11:08Firma Raytheon opracowała oprogramowanie analityczne o nazwie Rapid Information Overlay Technology (RIOT). Jego zadaniem jest zbieranie i analizowanie informacji znajdujących się na Facebooku, Twitterze i ForuSquare. Dzięki RIOT można dowiedzieć się, gdzie i kiedy dana osoba przebywała, zebrać fotografie, na których się znajduje, określić jej powiązania społeczne, a nawet - co najważniejsze - spróbować przewidzieć jej przyszłe działania

XKeyscore wie o Tobie wszystko

1 sierpnia 2013, 11:04Edward Snowden ujawnił kolejne narzędzie wykorzystywane przez NSA do inwigilacji. Tym razem dowiadujemy się o istnieniu najprawdopodobniej najpotężniejszego programu tego typu - XKeyscore. Pozwala on na nieautoryzowany dostęp i przeszukiwanie olbrzymich baz danych zawierających e-maile, zapisy czatów i historie surfowania po sieci milionów osób. To najszerzej rozpowszechnione narzędzie inwigilacyjne w internecie.

Ugoda z pracownikami

28 kwietnia 2014, 09:12Czterech gigantów Intel, Google, Apple i Adobe zawarło największą ugodę sądową w dziejach amerykańskiego przemysłu IT. Firmy zgodziły się zapłacić 324 miliony dolarów w ramach ugody z 64 000 pracowników, którzy przystąpili do pozwu zbiorowego.

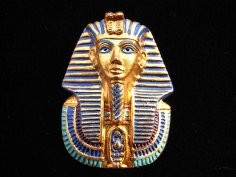

Oderwano brodę od maski pośmiertnej Tutanchamonona?

22 stycznia 2015, 14:03Podczas nieudanej renowacji w Muzeum Egipskim w Kairze miało dojść do oderwania brody od maski pośmiertnej Tutanchamonona. Chcący zachować anonimowość pracownik instytucji streścił przebieg feralnych zdarzeń dziennikarzom z witryny Al Araby Al Jadeed.

Pijany pracownik wywiadu rozbił drona w Białym Domu

28 stycznia 2015, 10:15W poniedziałek na terenie Białego Domu rozbił się niewielki dron. Odpowiedzialna za bezpieczeństwo prezydenta Secret Service poinformowała właśnie o wynikach prowadzonego przez siebie śledztwa.

2017 - przełomowy rok dla komputerów kwantowych?

5 stycznia 2017, 10:47Rozpoczęty właśnie rok może stać się przełomowym w dziedzinie komputerów kwantowych. Prace nad tego typu maszynami trwają od wielu lat, jednak zawsze wydawało się, że od praktycznego zastosowania kwantowej maszyny dzielą nas dziesięciolecia.

Dziurawy system przeciwatomowy

17 grudnia 2018, 11:06Ujawniony właśnie kwietniowy raport Inspektora Generalnego Departamentu Obrony wykazał, że amerykański System Ochrony Rakietami Balistycznymi (BMDS) jest pełen dziur. Okazało się, że dane przekazywane przez system nie są szyfrowane, nie zainstalowano żadnego oprogramowania antywirusowego, brak jest wielostopniowych systemów uwierzytelniających, znaleziono za to dziury liczące sobie... 28 lat.

« poprzednia strona następna strona » 1 2 3 4 5 6 7 8 …